黑客用Exchange Server漏洞植入勒索软件

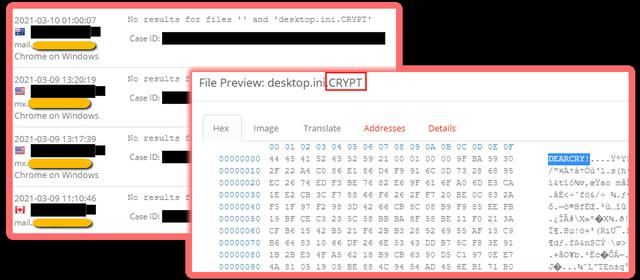

安全研究人员Michael Gillespie主持的ID Ransomware网站,在上周接到数个受害者上传的勒索软件样本,包括.CRYPT副文件名的文件及DEARCRY!文件特徵,来自美国、澳洲及加拿大的Exchange服务器IP位址,显示Exchange服务器可能已遭勒索软件感染。

微软Exchange漏洞攻击的灾情日益扩大。除了国家支持的黑客组织外,微软上周也警告,有黑客利用这4个漏洞对Exchange Server客户网络植入勒索软件。

微软Exchange漏洞攻击的灾情日益扩大。除了国家支持的黑客组织外,微软上周也警告,有黑客利用这4个漏洞对Exchange Server客户网络植入勒索软件。

首先发现DearCry的是安全研究人员Michael Gillespie,他主持的ID Ransomware网站上周接到数个受害者上传的勒索软件样本,包括.CRYPT副文件名的文件及DEARCRY!文件特徵,来自美国、澳洲及加拿大的Exchange服务器IP位址,显示Exchange服务器可能已遭勒索软件感染。

微软安全情报小组随後也证实,攻击者骇入未修补漏洞的本地部署Exchange服务器後,植入DearCry。

DearCry是首个锁定ProxyLogon漏洞的勒索软件。不过这个勒索软件并非自主复制的蠕虫程序,而是由某个黑客组织骇入Exchange服务器後植入。但这个勒索软件背後的黑客组织为何则不得而知。

微软端点安全软件Microsoft Defender 已经自动更新定义档,可在侦测到DearCry时加以封锁。

不过周末安全厂商Kryptos Logic发现将近7,000个经由Exchange漏洞植入的webshell,这些shell是攻击者用来植入勒索软件。这意味着,如果企业尚未修补漏洞,还会有其他勒索软件上门。

DearCry也是黑客针对合称为ProxyLogon的Exchange Server漏洞群,所打造出的最新威胁。微软3月2日公告中国支持的黑客组织Hafnium,已利用ProxyLogon攻击本地部署的Exchange系统。

不过安全厂商,其实至少还有其他10个黑客组织或攻击程序,也正试图骇进Exchange Server。许多针对ProxyLogon漏洞的攻击早在去年底便展开,以致於3月2日微软发布安全修补当周,Exchange Server全球被骇灾情迅速扩大。这些攻击多半源自国家支持的APT黑客组织,被骇组织涵括电信、石油、IT、房仲及政府等单位。

安全厂商估计3月2日起三天内,光是美国就有超过3万家组织的Exchange Server被骇,全球受害者也可能来到数十万,包括欧洲金管会旗下欧洲银行管理署(European Banking Authority)。

?END

上一篇:“拒绝相亲后,我在交友软件观察异性”

下一篇:摸清家底,全球工业软件的“中国版图”